Windows 10应用程序安装程序在 BazarLoader 恶意软件攻击中被滥用

作者:Zoeppo 时间:2022-04-15 点击数:

TrickBot团伙运营商现在正在滥用Windows 10应用程序安装程序,将其BazarLoader恶意软件部署到目标系统上,这是一场针对性很强的垃圾邮件攻击。

BazarLoader(又名BazarBackdoor、BazaLoader、BEERBOT、KEGTAP和Team9Backdoor)是一种隐秘的后门木马,通常用于破坏高价值的目标网络,并将对受损设备的访问权出售给其他网络罪犯。

它还被用来提供额外的有效载荷,如cobalt strike信标,帮助威胁者访问受害者网络,并最终部署危险的恶意软件,包括但不限于Ryuk勒索软件。

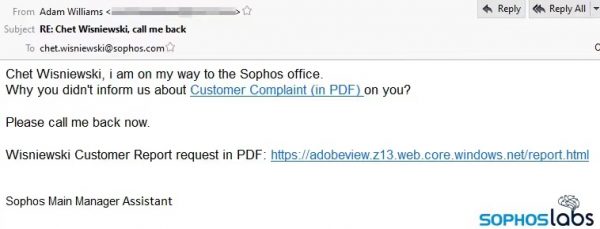

SophosLabs首席研究员安德鲁·布兰特(Andrew Brandt)在最近的一次活动中发现,攻击者的垃圾邮件使用了威胁性语言,还冒充一名公司经理,用来引发受害者紧迫感,攻击者要求提供有关客户投诉电子邮件收件人的更多信息。

据称,该投诉可以从微软自己的云存储(位于*.web.core.windows.net域名上)上的网站以PDF格式进行审查。

为了增加诈骗效果,这些垃圾邮件攻击的接收端被双重诱惑,被诱使使用adobeview子域安装BazarLoader后门,这进一步增加了该计划的可信度。

布兰特说:“攻击者整天使用两个不同的网址来托管这个伪造的‘PDF下载’页面。”

“这两个网页都托管在Microsoft的云存储中,这会给它带来一种(并不切实的)真实感,.appinstaller和.appbundle文件都托管在每个网页存储的根目录中。”

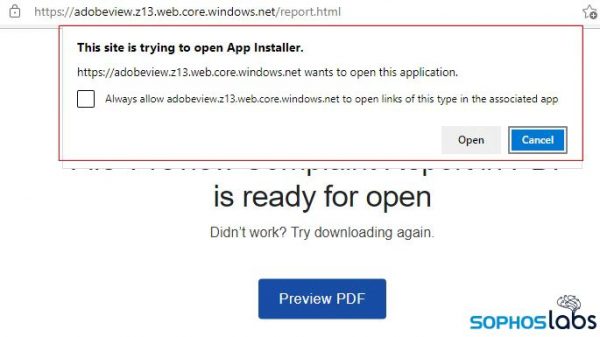

但是,钓鱼网站上的“预览PDF”按钮不会指向PDF文档,而是打开一个带有ms appinstaller:前缀的URL。

单击按钮时,浏览器将首先显示一条警告,询问受害者是否允许该站点打开应用程序安装程序。但是,大多数人在地址栏中看到adobeview.*.web.core.windows.net域时可能会忽略它。

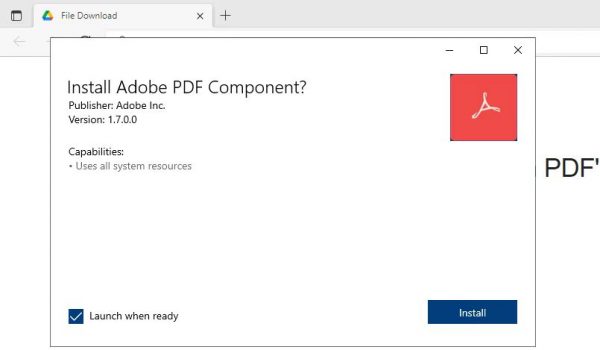

单击警告对话框中的“打开”将启动Microsoft的应用程序安装程序(自2016年8月发布Windows 10 1607版以来的内置应用程序),以假冒Adobe PDF组件的形式在受害者的设备上部署恶意软件,该软件作为AppX应用包发布。

一旦启动,应用安装程序将首先开始下载攻击者的恶意.appinstaller文件和一个附加的.appxbundle文件,其中包含名为Security.exe的最终有效负载,它嵌套在UpdateFix子文件夹中。

有效负载下载并执行一个额外的DLL文件,该文件启动并生成一个子进程,该子进程接着生成其他子进程,最终将恶意代码注入无头的基于Chromium的Edge浏览器进程,从而结束字符串。

在受感染的设备上部署后,BazarLoader将开始收集系统信息(例如,硬盘、处理器、主板、RAM、本地网络上具有面向公众IP地址的活动主机)。

该信息被发送到C&C服务器,伪装成通过HTTPS GET或POST头信息传递的cookie。

布兰特说:“把恶意软件放入应用程序安装包中在攻击中并不常见。不幸的是,现在这个方法已经被证明有用,它可能会引起更多的关注。”

“安全公司和软件供应商需要有适当的保护机制来检测和阻止它,并防止攻击者滥用数字证书。”

在收到Sophos的通知后,微软于11月4日关闭了攻击者用来存放这些攻击中的恶意文件的页面。