前言

最近勒索病毒黑客组织好像又搞了几票大生意,国外几家政企机构被勒索上千万美元,国内目前也是勒索不断,勒索病毒已经在全球范围内爆发,全球基本上每天都有企业被勒索病毒攻击,勒索攻击已经成为全球网络安全最大的威胁,未来随着数字经济的发展,勒索攻击在未来几年,甚至很长的一段时间内仍然是全球最大的网络安全威胁,而且勒索攻击已经形成了一套完整的生态化体系运作,要想彻底解决勒索病毒需要涉及到很多层面,这也是为啥勒索攻击一直无法有效解决的原因。

很多人其实并不了解勒索病毒,也不了解勒索攻击的底层逻辑与意义在哪里?笔者写过很多关于勒索病毒的文章,然而现在还有很多人对勒索病毒完全不了解,今天就给大家科普一下关于勒索病毒,你不得不懂的一些知识点,主要是想让大家对勒索病毒有一个初步的认知提升,可以更好的对应勒索病毒以及勒索攻击活动,就像笔者此前文章中提到的,如果你对安全的认知程度不够,想做好安全基本不太现实,安全的核心是对抗,对抗的核心就是人与人的较量,如果人与人的认知水平都不在同一个层次,也就不存在对抗与较量,只能是被一些高端的黑客组织降维打击了,对某项事物的深刻理解,能够透过现象去看事物的本质,提升认知层面是需要大量的知识积累与不断实践的,这是一个长期的过程,并不是没有任何实战经验,随便看几本安全入门相关的书,了解知道几个安全的新名词和新概念,然后写几个看起来“高上大”的吹水PPT就可以的,做安全,需要活到老学到老,因为安全对抗永无止境。

笔者就给大家聊一聊关于勒索病毒你不得不懂的一些知识点,整理了几个经常被群友问到的问题或者在一些群看到大家想了解的勒索病毒的问题,针对这些问题,笔者逐一给大家分析和解答,应该可以让大家更了解勒索病毒以及勒索攻击活动,同时对勒索病毒攻击也会形成一个初步的认知水平。

问答

1.勒索病毒究竟是什么?

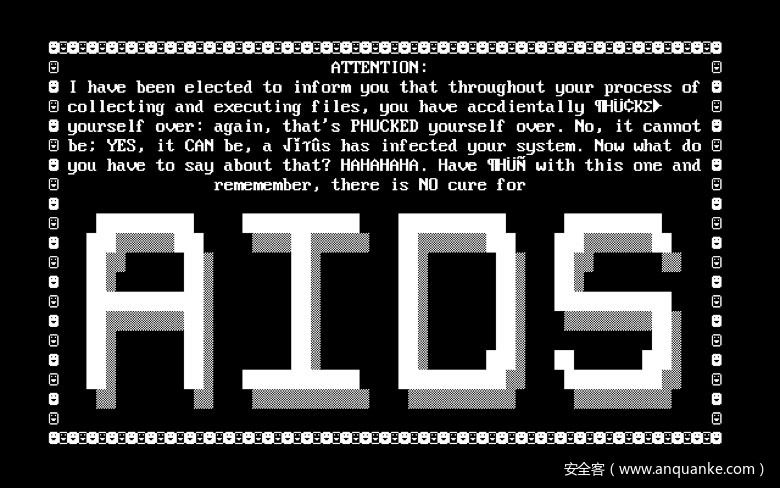

勒索病毒属于恶意软件的一种病毒类型,这种病毒并不是现在才有的,早在1989年哈佛大学博士学位的生物学家约瑟夫波普Joseph Popp开发了一款软件,并向世界卫生组织艾滋病会议的参加者分发了20000张受感染的磁盘,以艾滋病信息-入门软盘命名,当软盘插入电脑就会感染该勒索病毒,弹出勒索提示信息框,受害者必须在巴拿马的邮政邮箱向PC Cyborg Corporation发送189美元,以解锁电脑的访问权限,这就是最早的勒索病毒以及勒索攻击活动。

虽然上面的勒索病毒样本已经与时代不相符合了,也应用不到现在的计算机上,然而这种勒索攻击活动却在几十年后,被全球的黑客组织广泛应用,并且成为全球网络安全最大的威胁,同时这种具有针对性的钓鱼攻击手法,是不是也是现在黑客组织比较常见的一种攻击手法,几十年过去了,这些攻击“思想”可能一点也不落后,只是现在可能换成了邮件,通过钓鱼邮件来进行勒索攻击。

国内首款勒索病毒Redplus于2006年被首次发现,这个病毒并不会删除电脑里的文件而是把它们转移到一个具有隐藏属性的文件夹里,然后弹出窗口要求用户将赎金汇到指定的银行账户,金额从70元到200元不等,这个时期的勒索攻击还处于萌芽时期。

2013年CryptoLocker成为了当时最赚钱的勒索病毒之一,可以说勒索病毒开始在全球范围内流行起来应该也是从2013年开始的,勒索病毒攻击在当时已经成为了全球最大的网络安全威胁,随后2014年最流行的勒索病毒家族CryptoWall,每一年都会有新的勒索病毒出现,笔者最早研究勒索病毒应该是从2015年开始,笔者主要工作从事移动(Android/iOS)和OSX上面的恶意软件技术研究,记得当时Android平台上出现了很多FBI勒索病毒家族以及变种,中招之类手机会显示一个红色FBI警告图片,那两年也是Android/iOS平台安全技术发展最火了两三年了,像现在LLVM,安卓加壳混淆等各种技术,也都是在2015年左右开始发展起来的,记得也是那一年XCodeGhost病毒引爆了OSX安全问题,其实有时候笔者在一些群里,常常会听到有人说Linux、OSX平台没有病毒,每次听到都觉得挺无奈的,可能这就是无知者无畏吧,事实上早上2010年左右,Linux和OSX平台上就已经有很多恶意软件家族,包含各种远控木马等,这几年Linux平台的恶意软件更是呈现爆发式的增长,虽然Linux和OSX平台上的各种恶意软件相对比Windows平台确实少很多,但是一些高端成熟的黑客组织很早的时候就一直都在研究和更新Linux和OSX平台的各种恶意软件,并通过这些恶意软件进行APT攻击活动,这两个平台也并不是像大家想像的那么“安全”,所有的“安全”也只是暂时或者说是相对的,当黑客可以从种获利的时候,其实任何平台都是不“安全”的,主要取决于黑客当前主流的攻击平台是哪个,这个认知希望大家有一些提升,不然后面中招的可能就是你了。

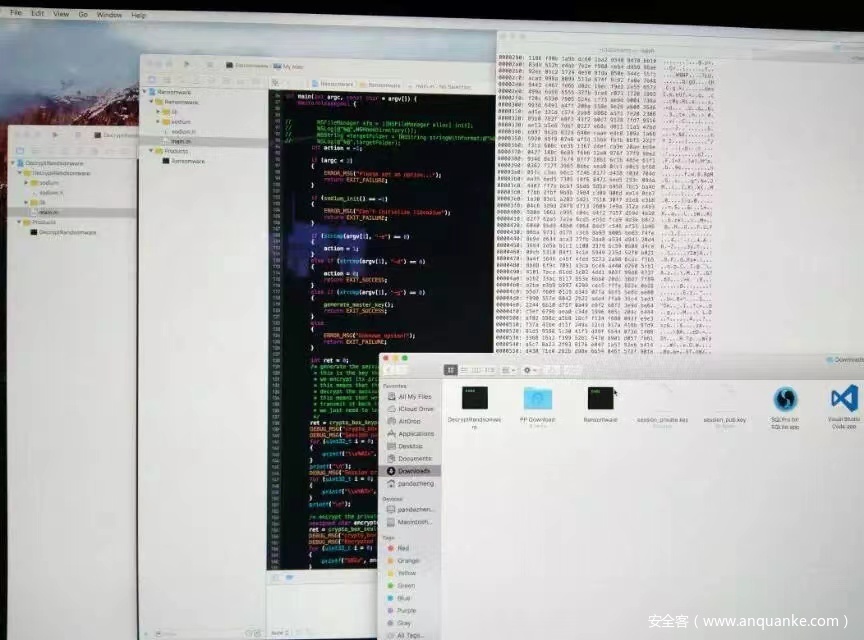

2015年之后国外各大安全厂商都开始大量发布与勒索病毒相关的分析报告,只是可能当时关注的人并不多,像Petya/Locky/RansomCerber等,当时针对各个平台的勒索病毒研究就已经开始流行了,国内直到WannaCry爆发,勒索病毒攻击才逐渐出现在大众的视眼当中,记得笔者在2015年从事OSX平台恶意软件研究的时候,曾把fg!开源的一款简单的OSX平台勒索病毒样本源代码进行了二次修改,添加了一点间谍窃密的功能,就是一个完整的勒索病毒家族,如下所示:

(此样本的相关源码都仅限于在笔者电脑上进行纯技术研究,从没做过任何分享与传播,在笔者当年最困难的时候,也从未从事过任何与黑灰产相关的任何活动)

其实早在十年前,2013年左右勒索病毒攻击活动就已经在全球范围开始活跃了,而且已经有很多勒索病毒家族出现,2015年左右各大安全厂商都已经发布了各种勒索病毒攻击活动的预警报告,仍然这些并没有引起全球各大企业的重视,一些流行的勒索病毒攻击活动也并没有太多人关心,差不多十年过去了,包括一些安全研究人员,其实对勒索病毒的了解也是非常少,大家最开始知道认识勒索病毒应该就是在2017年5月12日,WannaCry勒索病毒利用永恒之蓝漏洞在全球范围内传播大规模感染,该勒索病毒导致全球100多个国家和地区超过10万台电脑了被勒索攻击,也是自熊猫烧香以来影响力最大的病毒之一,当时国内很多企业的防范做法就是拔网线,因为大家根本不了解这是啥东西,也不知道这东西有啥危害,是怎么传播的,反正全球各地一下子就爆发了,这就是前期的知识储备不足导致的,其实就是利用了此前被黑客组织盗取和泄露的永恒之蓝漏洞,如果此前大家对勒索病毒都有深入的研究,如果对此前泄露的永恒之蓝漏洞套件有深入的分析,并形成了相应的防御方案,那当WannaCry勒索病毒爆发的时候就不会那么恐慌了,其实是可以轻松应对的,关于WannaCry勒索病毒的前世今生,可以参考笔者此前发布过的文章。

2018年1月左右GandCrab无疑成为了全球最成功最赚钱的勒索病毒黑客组织,虽然2017年爆发了WannaCry勒索病毒已经给敲响了警钟,然而对勒索病毒的攻击仍然没有引起足够的重视,也是在这种情况下,GandCrab开始了开挂的人生,在短短一年之前席卷全球赚了一大笔,最后在2019年6月宣布退出的时候,自称赚了差不多20亿美元,GandCrab宣布退休之后,Sodinokibi勒索病毒黑客组织成为了GandCrab的接班人,笔者认为Sodinokibi勒索病毒黑客组织的部分人员应该与此前GandCrab勒索病毒黑客组织有相关性或者对GandCrab了解,因为Sodinokibi勒索病毒最开始传播的渠道就是GandCrab勒索病毒的渠道,关于Sodinokibi勒索病毒更多详细的分析也可以参考笔者此前发布过的文章,都有详细分析。

2.勒索病毒黑客组织的运营模式有哪些?

大家可能在网上看到一些勒索病毒相关的文章,里面会提到一重勒索、二重勒索、三重勒索等等,可能大家并不太清楚这些到底是什么意思?笔者给大家科普一下吧。

一重勒索,勒索病毒黑客组织通过勒索病毒加密客户核心数据,进行勒索攻击,最后黑客组织发现有些厂商被勒索了,也不交钱,可能数据有备份,于是他们就开始进行二重勒索攻击活动,当一些勒索病毒黑客组织在入侵企业之后,不会马上进行勒索病毒攻击,而是进行横向渗透,直到拿到企业的核心数据,再植入勒索病毒对受害企业进行勒索攻击,如果企业不支付赎金,则勒索病毒黑客组织会利用暗网发布企业的核心数据,以谋取利益。

后面勒索病毒黑客组织发现一些企业就算你加密了它的数据,就算你威胁说要公开它的数据,它仍然不交赎金,于是勒索病毒黑客组织通过对受害者企业发起DDoS攻击,导致企业的业务受到影响,逼迫受害者交纳赎金或者是“保护费”,三重勒索之后,还是有一些企业选择不交赎金,于是又有了四重勒索,勒索病毒黑客组织在拿到受害者企业数据之后,会利用这些受害者企业的客户数据,对企业的客户进行钓鱼攻击、勒索攻击、恐吓或逼迫这些受害者企业的客户给受害者施压来达到勒索的目的。

从上面的研究可以看出,勒索病毒黑客组织的运营模式在不断的改进,最终的目的其实也就是为了让更多的受害者企业交付赎金,获取最大的利益,目前几个主流的勒索病毒家族都建立了自己的RAAS平台,目标就是通过这些平台,招募更多的黑客一起进行勒索攻击,然后利益分层,这也是导致勒索病毒攻击活动越来越频繁的原因。

3.勒索病毒的攻击手法有哪些?

勒索病毒主要的攻击手法,其实主要的就三种:

(1)通过RDP、VPN、以及企业电子邮箱凭据等,不管是通过暴力破解,还是通过地下暗网泄露的凭据信息,通过这些入口进入企业,内网横向渗透之后,安装各种恶意软件,进行勒索攻击活动。

(2)通过企业系统应用的各种漏洞,进入企业安装各种恶意软件,内网横向渗透之后,然后进行勒索攻击活动。

(3)通过钓鱼、水坑、社工等APT攻击手法,对企业进行APT定向攻击,入侵企业之后,安装各种恶意软件,内网横向渗透之后,后期进行勒索攻击活动。

上面的三种方式都可以进行一重勒索攻击活动,但如果想进行二重勒索、三重勒索等攻击活动,一般都是先通过上面的某种方法,进入企业内网,然后利用各种黑客工具进行横向渗透或安装其他恶意软件,包含远控木马,后门等拿到企业核心数据之后,再进行勒索攻击活动,横向渗透一般使用的技巧就是红队的一些攻击技巧了。

勒索病毒攻击技术已经从最开始单一的使用RDP暴破等攻击方式,逐渐向APT定向攻击进行演变,勒索病毒样本使用的加密算法、免杀技术、攻击模块也在不断增加,同时黑客也会通过RAAS平台来运营自己的勒索病毒,以赚取更多的利益。

4.研究勒索病毒的意义在哪里?

笔者曾在一些群里听到一些人说,勒索病毒有啥好研究的,不就是加密文件吗?反正也解不了密,为啥要研究?

其实说这种话的人,就是一种对安全认知层面比较低的表现,或者说他其实根本完全不懂安全不懂勒索病毒,也从来没有深入研究过勒索攻击活动,这就跟说:反正企业总是会被攻击,总是会被勒索,因为永远没有攻不破的系统,那是不是我们都可以不用做安全了?那我们做安全的意义又在哪里?

首先我们研究勒索病毒就是为了弄清楚它的攻击原理是什么?免杀技术又是什么?加密算法是怎么样的?是否可以解密?以攻助防,如果都不去研究勒索病毒样本,又怎么去弄清楚上面这些?又谈何去防御勒索病毒呢?

如果你不去深入分析研究勒索病毒又怎么知道不能解密呢?事实上一些安全厂商在深入研究了一些勒索病毒家族之后,已经开发出了很多勒索病毒家族的解密工具,这些解密工具大部分都是基于对勒索病毒样本进行深入分析之后才开发出来的,不去深入分析勒索病毒根本没办法开发解密工具的。

通过深入分析研究勒索病毒,你可能通过这些勒索病毒对背后的黑客组织更加了解,知道他们在使用什么攻击技术、免杀技术、利用了什么新的漏洞,这些技术不仅仅应用于勒索病毒,其实是所有的恶意软件都可以被应用,通过从勒索病毒样本中提升的威胁情报(黑客的服务器地址、邮箱地址、BTC钱包地址等)进行相应的关联分析与溯源反制,这些都是需要去深入分析研究勒索病毒样本的。

研究勒索病毒与笔者研究其他类型的恶意软件其实是一样的,针对每种类型的恶意软件我们需要关注和研究的侧重点会不一样,但是这些恶意软件背后的黑客组织却是一样的。

5.为什么现在勒索病毒很难防?

这个问题其实很简单,笔者之前说过,安全的核心是对抗,对抗的核心是人,当一些成熟高端的黑客组织的技术水平远高于一些企业或者安全厂商相关人员的时候,就不存在安全对抗了,企业被勒索攻击只是迟早的事情了。

这里我给大家纠正一个错误的观念,防勒索攻击,并不仅仅是防勒索病毒,目前大多数高端的黑客组织都是使用二重勒索、三重勒索的勒索方式,这就是说黑客组织都是通过入侵企业之后,盗取了企业的核心数据之后,最后进行勒索攻击,勒索病毒是勒索攻击的最后一个环节,所以防勒索攻击需要防的不仅仅是勒索病毒,而且要防一整条攻击链,前期包含各种全球顶级的恶意软件家族,这些恶意软件家族被安装到企业之后,黑客组织会进行下一步的攻击活动,攻击活动结束之后,最后顶级的恶意软件家族都有可能成为勒索病毒的载体,加载勒索病毒完成最后的勒索加密,所以如果仅仅是防勒索病毒,是根本防不住勒索攻击的,真想防勒索攻击,需要防的是一整条攻击链。

防勒索攻击是一个很复杂的问题,如果前期连一些顶级的恶意软件都识别不了,就说要防后期整个攻击链,包括最后的勒索攻击就是纯扯淡,你要明白这些勒索攻击的背后都后其实都是人,勒索攻击的核心就是人与人的对抗,一些高端的黑客组织都是有十几年的安全技术研究实战经验的人,面对这些人的攻击,真不是靠一些对安全技术啥也不懂,对勒索攻击从来没人深入研究的人,写几个PPT就能防住的,完全不在一个层次。

勒索病毒从2013年就开始全球范围内流行,当时又有多少人在研究勒索病毒,随着勒索病毒攻击事件越来越多,被曝光的也越来越多,勒索攻击每天都在发生,现在不管是企业,还是安全厂商都开始重视勒索病毒攻击活动,但是到现在为止,仍然有大部分人对勒索病毒基本不懂,大部分人也只是听说过这个。

这也是为啥我一直说安全研究人员需要不断提升自身的安全技术水平,如果一些勒索病毒的攻击手法,你见都没见过,勒索病毒免杀技术原理,你都没听说过,怎么去做对抗?勒索病毒远远不是一些人想象的那些简单,里面都有很复杂的逻辑,包含各种免杀技术、反调试反分析反沙箱技术、漏洞利用技术等,这些免杀技术就是为了逃避安全厂商的检测的,现在大多数恶意软件在黑客组织开发的时候就已经做了免杀处理,大多数安全厂商其实是根本无法识别的。

防勒索攻击,这其实是一个很大的话题,勒索病毒黑客组织已经形成了一整套完整的生态链,要想防御勒索病毒真的不是一个产品,或一种方法就可以的,它需要的也是一套系统的防御方案,从边界防御到系统终端防御,从威胁情报到黑客组织攻击技术对抗,包含勒索病毒的防御以及勒索病毒的应急响应,还有勒索病毒解密谈判技巧等等,都需要系统化的解决,这个笔者后面会有专门的文章介绍,而且防勒索攻击,也并不仅仅是防勒索病毒,需要防的是全球的黑客组织,因为未来任何一个大大小小的黑客组织都有可能加入到勒索攻击的行列当中。

6.未来勒索攻击会一直流行吗?

笔者可以肯定,未来几年勒索攻击仍然会一直流行,勒索病毒攻击未来几年仍然将会是全球最大的网络威胁,而且只会越来越多,现在的黑客组织大部分都是为了获利,勒索病毒攻击的巨在利益已经让一些APT黑客组织也纷纷加入到勒索病毒攻击活动当中,全球最赚钱的Lazarus APT组织就曾利用勒索病毒进行勒索攻击活动,现在越来越多的APT组织也开始加入到勒索攻击当中,同时被勒索病毒几重勒索之下,很多企业最后会选择交纳赎金,这也间接导致勒索攻击会越来越流行的根本原因。

搞钱成了黑客组织的最大目的,勒索攻击的巨大利益,自然而然的会让更多黑客组织加入进来,而且数字货币的流行又为勒索病毒黑客组织提供了“天然”的保护,如果像以前那种通过银行汇款到某个帐户或者使用微信扫描支付等方式,这种很容易被查,现在的数字货币流行也是导致勒索攻击流行的原因之一,未来数字货币的问题不解决勒索攻击仍然会一直流行。

总结

乌俄网络战还在继续,美国陆军近日宣布对外招募网络战部队,防御国外政府发动的网络攻击以及防御工作,美国陆军指出,21世纪的战争已经转移到网络,恶意网络流量、复杂的钓鱼攻击、病毒和其他虚拟攻击,美国陆军表示,加入“网络战士”将会获得网络攻击及防御任务的技能训练,强化辨识锁定政府机构和金融中心的广告软件、勒索软件、间谍软件,以及找出国际黑客网络、破坏国内网络犯罪计划,保卫美国陆军通讯的能力。

未来全球网络安全形势会更加严峻,需要更多专业的安全技术实战人才,还是那句话,安全的核心是人,安全对抗的核心是人与人的对抗,全球每天曝发的安全攻击事件背后都是一群黑客组织在活动策化,我们需要的就是不断提升自己的安全技术水平,先不说走在这些成熟高端黑客组织的前面,至少要跟他们保持在同一个技术层次水平,只有这样才能进行持续的对抗,这种对抗会不断升级,不然根本不存在什么对抗,你都搞不清楚别人使用的什么攻击技术,也许你的电脑或者企业服务器上早就被人家安装了后门,就不用谈什么检测和防御勒索攻击了,只是被动的被这些高端黑客组织降维打击吧了。

做安全其实就是人与人的技术水平的对抗,而且这种对抗是一个持续升级的过程,黑客组织会不断寻找新的攻击目标,研究新的攻击武器,免杀绕过技术,做安全的也需要不断去研究各种对抗技术,并不是今天做了,别天不用做了,也不是做个什么东西出来就可以一劳永逸的,做安全真的少吹水,少搞一些虚的东西来忽悠,能不能像一些黑客组织的那帮人一样“务实”一点?搞安全跟搞黑产其实一样的,都是一条“不归路”,是一个长期的过程,唯一的区别可能就是黑产来钱快。

笔者一直从事与恶意软件威胁情报等相关安全分析与研究工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析各种安全攻击事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,通过研究全球的黑客组织以及攻击活动,做到知已知彼,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!

本文转载自: 安全分析与研究